热门主题

Silence APT组织扩大攻击,变得更加危险

2019-09-06 22:14:3820068人阅读

一年过去了,与俄罗斯威胁组织Silence APT相关的财务损失飙升了五倍。

Silence APT是一个活跃的、但非常小的俄罗斯黑客组织。Group-IB于2016年首次检测到该组织的运动。在他们“工作”的过程中,银行治理系统、信用卡处理系统和俄罗斯银行间转账系统遭到了冲击。该团伙的目标主要分布在俄罗斯、乌克兰、白俄罗斯、阿塞拜疆、波兰和哈萨克斯坦,他们也曾向中欧、西欧、非洲和亚洲的银行员工发送过钓鱼邮件。

Silence APT组织近期最成功的活动是攻击总部位于孟加拉国的荷兰-孟加拉银行,导致300万美元被盗。这起网络攻击从数月前开始,最后阶段于5月31日发生在孟加拉首都达卡。7月3日,专注于防范网络攻击的国际公司Group-IB证实,幕后黑手很可能是俄罗斯网络犯罪集团Silence APT,且银行实际失窃金额要比媒体报道的要高得多。

据总部位于新加坡的网络安全公司Group-IB分享的一份新报告称,该黑客组织已扩大了攻击面积,并走向全球,目前的重点是亚太地区,增加了攻击活动的频率,并增强了其武器库。该报告还表示Silence黑客组织从“年轻且积极主动的黑客”演变为最复杂的高级持续威胁(APT)组织之一。

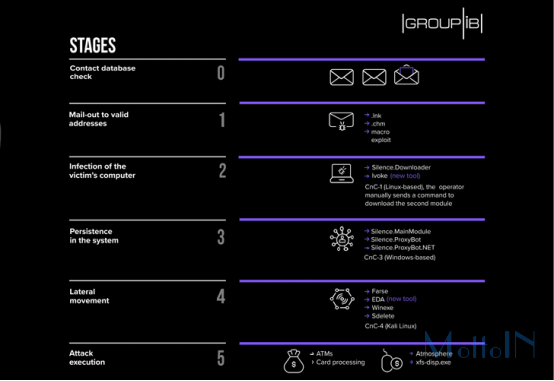

Silence APT组织已更新其独特的TTP(策略、技术和程序),并更改了加密字母表、字符串加密以及机器人和主模块的命令,以逃避安全工具的检测。

此外,攻击者完全重写了TrueBot加载器第一阶段模块,该组织的攻击活动是否成功就依赖于此。黑客也开始使用Ivoke——一个无文件加载器和EDA代理,两者都是用PowerShell编写的。EDA是一个PowerShell代理,旨在通过命令shell执行任务并使用DNS协议隧道传输流量来控制受损系统,并基于Empire和dnscat2项目。

与大多数黑客组织一样,Silence组织还依赖带有宏的文件或带有漏洞利用工具的鱼叉式网络钓鱼电子邮件来做为攻击第一步。

一旦成功,该组织就会利用更复杂的TTP并部署其他恶意软件——TrueBot或称为Ivoke的新无文件PowerShell加载程序,两者都旨在收集有关受感染系统的信息并将其发送到中间C&C服务器。

这些活动不再只关注俄罗斯和前苏联国家,而是遍布亚洲和欧洲。自上次公开报道以来,Silence向俄罗斯、前苏联国家、亚洲和欧洲的银行发送了170,000多封电子邮件。2018年11月,Silence组织第一次尝试攻击亚洲银行。Silence总共发出了大约8万封电子邮件,其中一半以上针对台湾、马来西亚和韩国。

除此之外,Group-IB研究人员还怀疑TrueBot(又名Silence.Downloader)和FlawedAmmyy加载器是由同一个人开发的,因为两个恶意软件都使用相同的数字证书签名。

Group-IB研究人员没有公开Silence APT所攻击的银行的名称,但表示该组织成功地攻击过印度(2018年8月)、俄罗斯(2019年2月,俄罗斯“IT银行”)、吉尔吉斯斯坦(2019年5月)、俄罗斯(2019年6月)、智利、加纳、哥斯达黎加和保加利亚(2019年7月)。

本文转载自:Mottoin

原文链接:http://www.mottoin.com/detail/4170.html

原文作者:gump