热门主题

卷土重来,Adwind远程访问木马全球攻击新浪潮

2019-08-21 20:10:029375人阅读

近期,研究人员披露,有威胁行为者通过使用URL重定向到附有恶意负载的垃圾邮件链接,使用Adwind远程访问特洛伊木马(RAT)来攻击公用事业行业的实体部门。

事件概览

Adwind(也称为jRAT、AlienSpy、JSocket和Sockrat)是由其开发人员在恶意软件即服务(Maas)模式下分发给威胁行为者的,它能够逃避大多数反恶意软件解决方案的检测。

然而,尽管Adwind特洛伊木马设法避免被一些反恶意软件发现,但是基于沙箱的反病毒软件还是有一定概览能够成功地检测和阻止它。

Adwind拥有许多恶意功能,包括记录击键、从Web表单窃取密码和数据、从网络摄像头获取屏幕截图和视频,最后将这些文件传输到远程服务器。Adwind随后还开发了新的功能,如窃取加密货币钱包以及利用VPN证书。

Adwind木马攻击范围广泛

Adwind是一个众所周知的多功能恶意软件,它在2017年底引起了一波攻击浪潮。作为一种基于Java的后门特洛伊木马,它针对支持Java文件的各种平台。

由于该木马的隐蔽性,攻击者往往能够成功地破坏目标设备而不会引起怀疑,通过窃取Chrome、IE和Edge等浏览器中窃取VPN证书和凭据等敏感信息,从而执行各种恶意任务。

Adwind木马还可以录制视频和声音、使用受感染设备的网络摄像头拍摄照片,以及收集加密货币钱包信息。

自2013年以来,Adwind木马被用于各种攻击活动,其针对数十万来自各行各业的个人和实体组织,包括金融、电信、能源和政府等部门。

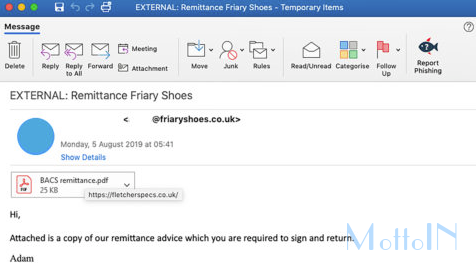

恶意垃圾邮件样本

恶意网址潜伏在PDF附件中

从先前检测到的恶意活动中,大多数攻击者使用的初始感染载体是垃圾邮件,其将目标重定向到附有恶意有效载荷的附件或链接。

在公用事业部门工作人员的收件箱中发现了感染受害者的电子邮件,它们成功绕过了公司的电子邮件网关。

这些垃圾邮件是通过Friary Shoes的一个受感染电子邮件帐户发送的,该公司的服务器还被用于存储Adwind恶意软件的有效负载并将其传送到受害者的计算机。

“在电子邮件的顶部是一个嵌入式图像,看起来像一个PDF文件附件,但实际上只是一个嵌入式超链接的jpg文件,”Cofense研究人员发现了这个新的Adwind活动。

“当受害者点击附件时,他们会被重定向到恶意网页hxxps://fletcherspecs[.]co[.]uk/,用于下载初始有效负载。”

为了诱骗目标点击伪装成PDF附件的恶意链接,攻击者在电子邮件正文称:“附件是我们汇款通知的副本,您需要签署并返回。”

了解Adwind详情请点此

本文转载自:mottoin

原文链接:http://www.mottoin.com/detail/4165.html

原文作者:Gump