热门主题

百度开源项目OpenRASP快速上手指南

2019-02-12 13:58:0311063人阅读

既然是快速上手指南,相信大家看完之后在1个小时之内就能安装部署到位。

下面开始正题:

一、功能介绍

1.Web 2.0 攻击检测, owasp top 10 漏洞的检查与拦截,同时输出日志信息。

2.服务器安全基线检查。

3.应用加固。

二、rasp与waf区别

WAF(Web Application Firewall),应用防火墙;

RASP(Runtime application self-protection),运行时应用自我保护。

三、优势与劣势

优势1:RASP几乎没有误报情况;

优势2:RASP可以发现更多攻击;

优势3:RASP可以对抗未知漏洞。

四、安装与配置

虚拟机环境说明:

| 操作系统 | Debian9 |

|---|---|

| PHP版本 | 7.0.27 |

| nginx版本 | 1.10.2 |

| openrasp版本 | 1.0 rc版 |

如果你要开启远程管理,请先参考管理后台 – 添加主机 文档,找到app_id、app_secret、backend_url三个关键参数,然后执行如下命令:

php install.php -d /opt/rasp --backend-url http://myserver:port --app-secret XXX --app-id XXXX

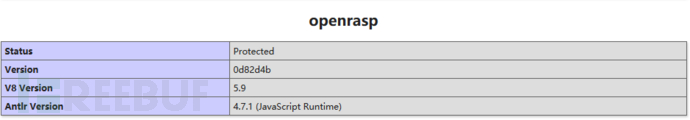

安装成功之后,在phpinfo()中能看到如下信息:

五、使用中遇到的问题

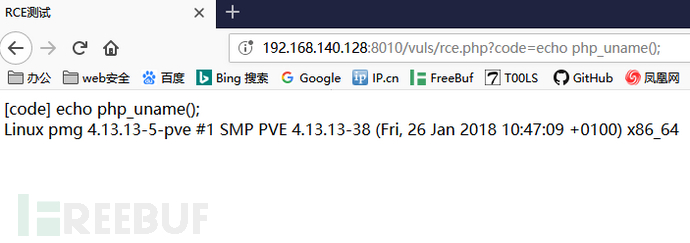

问题一:RCE 远程代码执行没有被拦截

如下图:

http://192.168.140.128:8010/vuls/rce.php?code=system('whoami')被拦截了,但是

http://192.168.140.128:8010/vuls/rce.php?code=echo php_uname();

没有被拦截。

结论:openrasp拦截远程命令执行漏洞,但是远程代码执行漏洞不拦截。

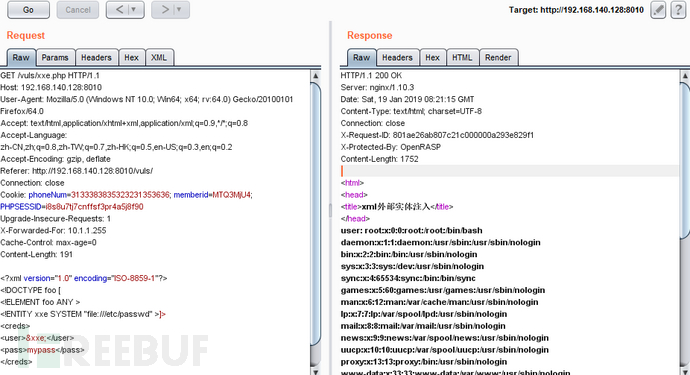

问题二:XXE 漏洞没有被拦截

如下图:

六、漏洞拦截能力测试清单

| 漏洞类型 | 是否能拦截 |

|---|---|

| Sql注入漏洞 | 能 |

| Xss跨站漏洞 | 不能 |

| 文件上传漏洞 | 能 |

| Ssrf漏洞 | 能 |

| XXE漏洞 | 不能 |

| 远程命令执行 | 能 |

| 远程代码执行 | 不能 |

| Java反序列化漏洞 | 能 |

| Lfi本地文件包含 | 能 |

七、管理后台的安装和配置

安装管理后台之前需要先安装ElasticSearch和MongoDB两种数据库;数据库的要求是:

MongoDB >= 3.6;ElasticSearch > 5.6;管理后台下载地址是:

https://github.com/baidu/openrasp/releases/download/v1.0.0-RC1/rasp-cloud.tar.gz

下载之后解压缩,具体配置请参考:https://rasp.baidu.com/doc/install/panel.html。

配置成功之后用浏览器打开后台地址并登陆,截图如下:

备注说明:管理后台可以单独放在内网的一台服务器中,推荐使用centos6系统。

比如在内网的web服务器如nginx,apache,tomcat中大量部署openrasp,只需要一台服务器部署管理后台就可以查看其它web服务器的拦截日志信息,方便集中统一管理openrasp的日志信息。

八、个人点评

Openrasp作为一款有别于waf的防御工具,虽然漏洞的拦截能力有待提高,但对于中小企业来说是一款不错的owasp top 10防御工具,优点是免费开源并支持二次开发,同时支持在内网中大量部署并能集中管理查看日志信息。

本文作者:陆仁甲,转载来自FreeBuf.COM