Browlocks是垃圾邮件活动技术支持的主要驱动力,使用恶意广告和浏览器locker技术来欺骗用户。事实上效果非常明显,因为很多用户相信自己的电脑被黑了,并拨打了伪造的微软支持电话寻求帮助。

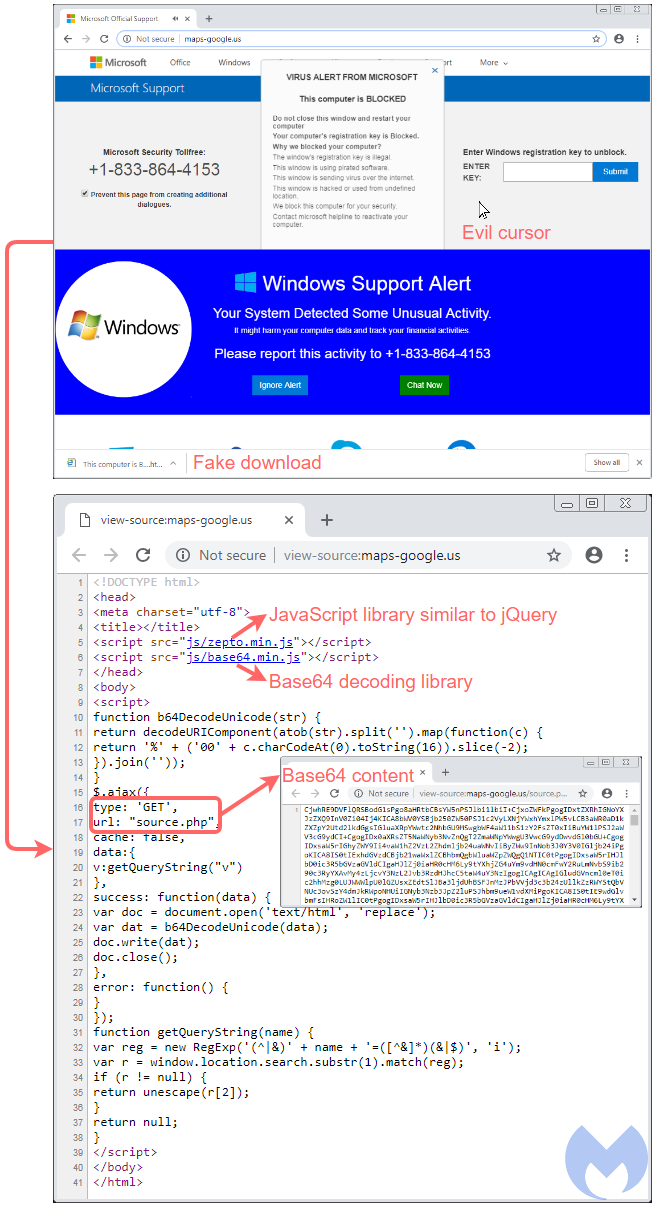

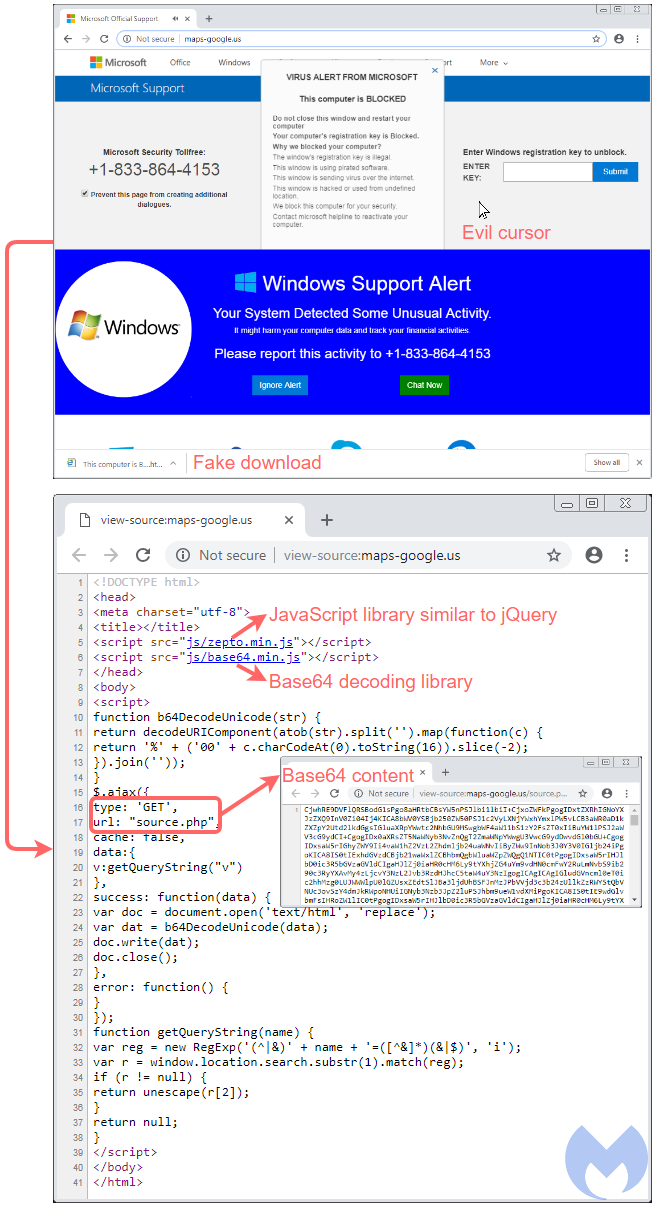

犯罪分子在不断尝试新的技术来抵制现代浏览器和绕过检测。最近,研究人员发现一个evil cursor可以防止用户关闭假的告警消息,假的病毒下载会暗示用户电脑已经被感染。此时,浏览器locker页面用编码技术来绕过基于签名的检测。

编码和其他混淆类型

使用base64或十六进制编码来隐藏恶意脚本是一种非常古老的技术。恶意软件依赖这类技术来使恶意代码检测对分析师和扫描器来说都变得非常困难。

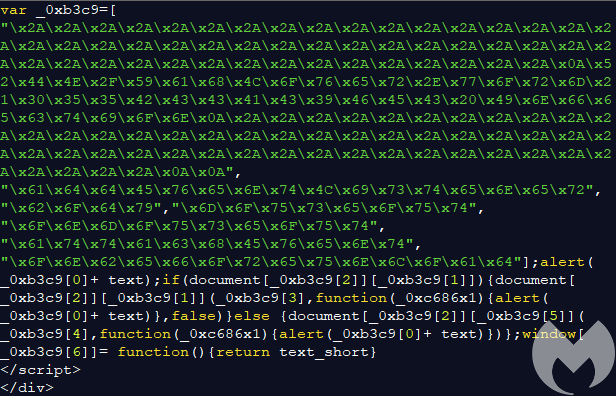

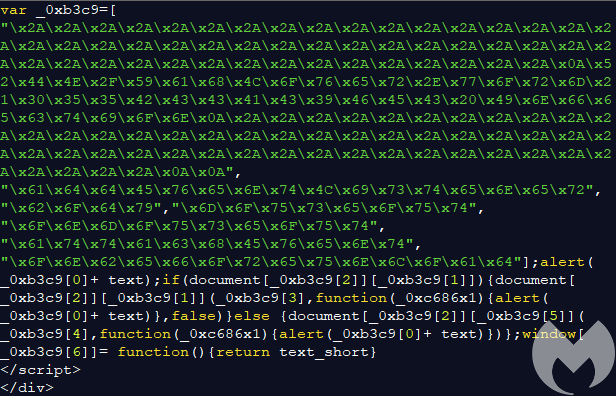

技术支持垃圾邮件发送者在浏览器locker模板中也使用了混淆技术。犯罪分子使用下面的十六进制编码伪装了虚假的告警消息:

但浏览器可以读取和解码十六进制编码的内容,并展示给用户以下虚假告警消息:

*************************************************

RDN/YahLover.worm!055BCCAC9FEC Infection

*************************************************

并不是所有的技术支持垃圾邮件browlock都使用混淆技术,但是使用混淆技术也逐渐变成隐藏代码的常用方式。但还没有browlock页完全编码的情况还没有见过。

Soup to nuts编码

研究人员最近在Reddit上发现一个browlock模板进行了完全编码技术,其源代码非常简单和有效:

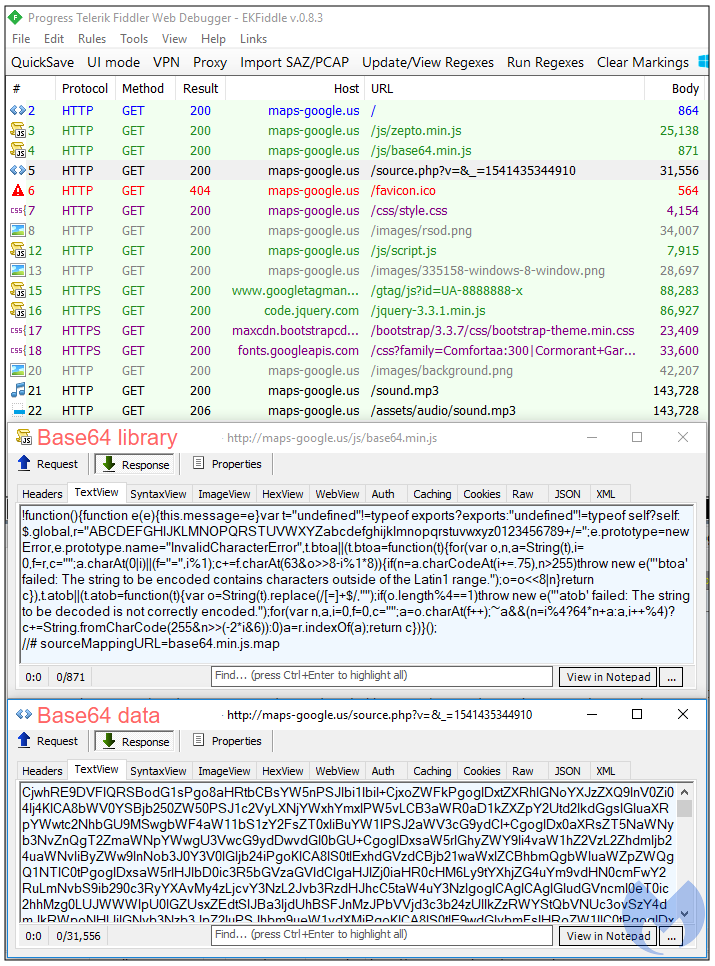

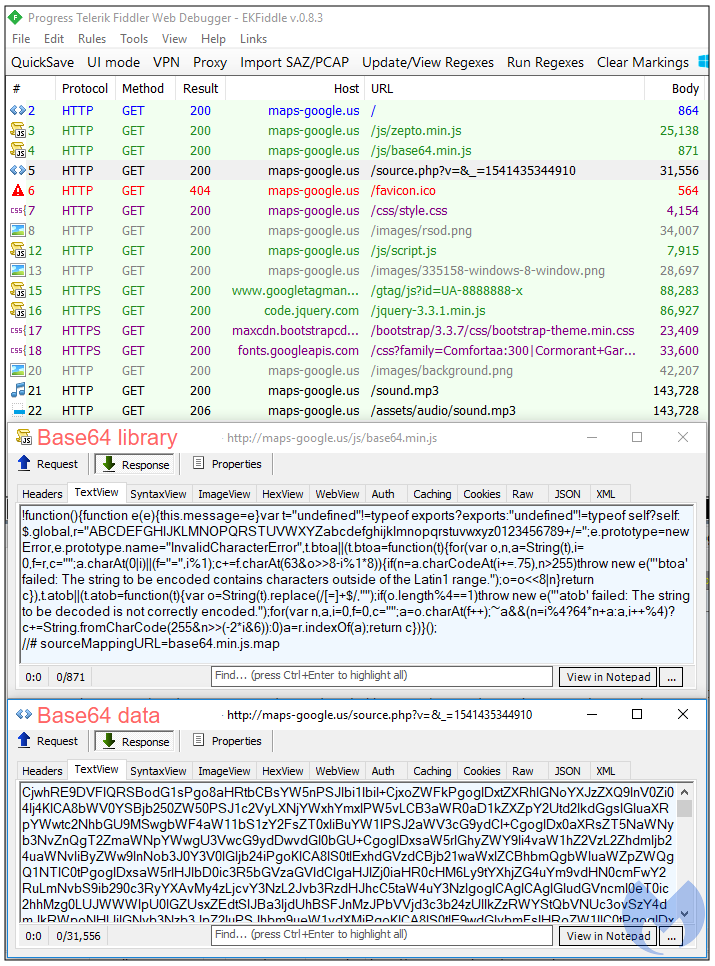

从代码中可以提取出两个JavaScript库,Zepto.js和base64.min.js。Zepto.js是适用于现代浏览器的最小JavaScript库,含有大量适配jQuery的API。base64.min.js可以获取Base64编码的内容并在传输过程中解码。但数据是从下面的GET请求加载的,而不是主页:

毫无疑问,犯罪分子又一次和网络防御者玩起了猫鼠游戏。犯罪分子甚至创建了一个假的Google Analytics tracker ID: gtag(‘config’, ‘UA-8888888-x’),并使用了看起来非常向Google的域名maps-google[.]us。

对终端用户来说,不管出现了什么样的告警消息,第一是要保持平静,在拨打垃圾邮件发送者给出的热线前再三检查核对。Browlock并不会对计算机造成损害,而且有许多方式可以关闭。一些复杂的还需要用任务管理器来杀掉相关进程,因此研究人员也希望浏览器厂商能够关注和解决这类的问题。

本文翻译自:https://blog.malwarebytes.com/threat-analysis/2018/11/browlock-flies-under-the-radar-with-complete-obfuscation/

翻译作者:ang010ela 原文地址: http://www.4hou.com/info/news/14388.html