热门主题

48小时内劫持3亿次浏览器会话的iOS恶意攻击

2018-11-29 18:20:3310521人阅读

据研究人员称,恶意广告背后的威胁行为者通常会将恶意代码注入合法的在线广告和网页,当受害者点击这些网页时,会被强制重定向到恶意网页——最常见的就是成人内容或是礼品卡诈骗网站。这些登录页面通常模仿谷歌Play应用程序,使其看上去更合法。接着就会开始诱导访问者给出自己的信息,如电子邮件,地址,收入信息,购买意图,等等,以实施联盟营销相关的欺诈或窃取个人身份数据。

Confiant首席技术官Jerome Dangu表示:

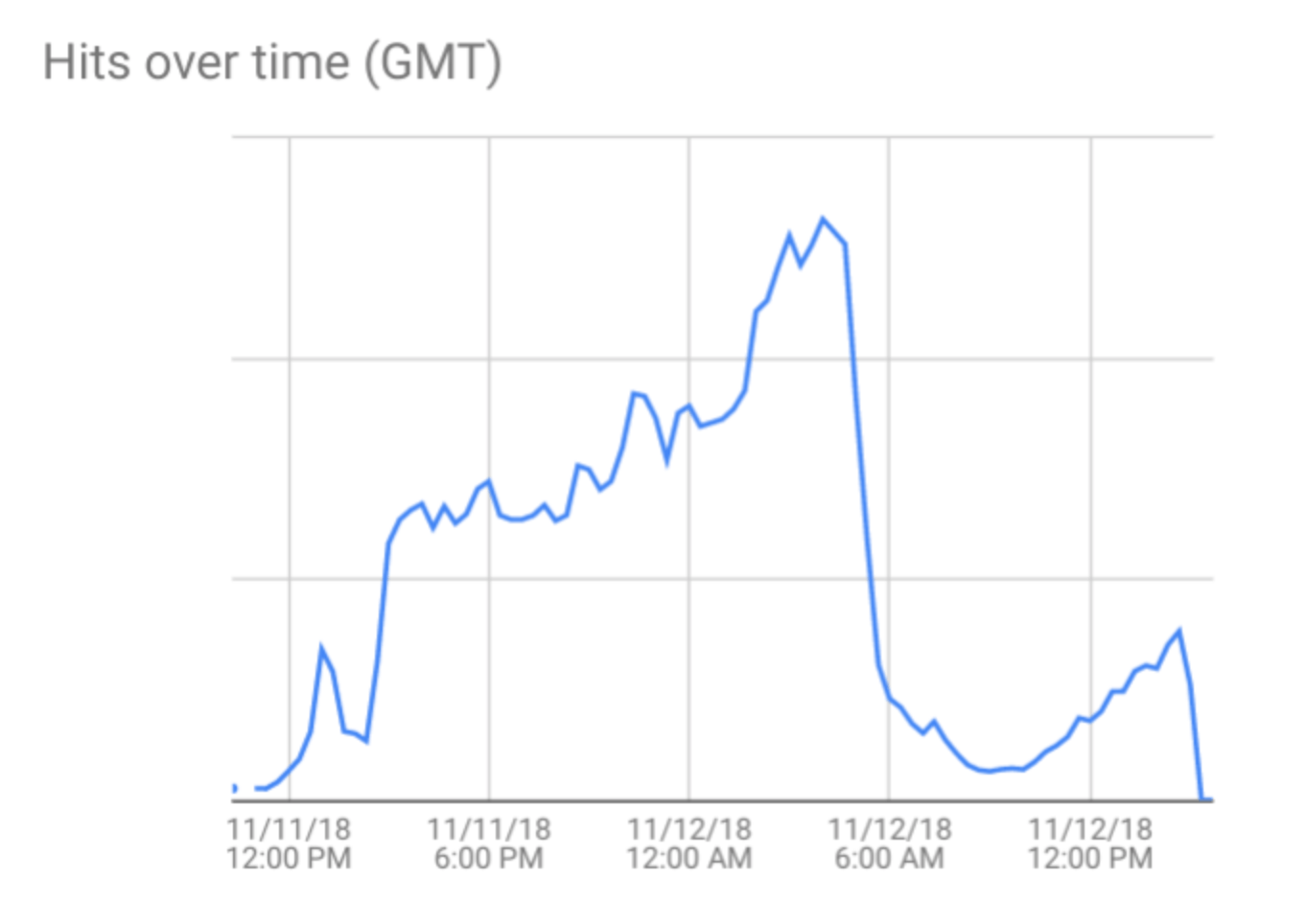

虽然Confiant已阻止了500多万次点击,但该公司估算,在48小时内,向用户投放的总展示次数已超过3亿次。而在2017年,由威胁行为者Zirconium发起的最大规模的恶意广告活动在去年整整一年里也仅仅劫持了10亿次会话。

Dangu表示:

Dangu表示,他们已知的、执行此类攻击的组织就有几十个,但当前还没有办法判定究竟是谁所为。从今年8月份开始,Confiant就注意到了该攻击者的动向,但当时其攻击范围还很小,因此对其也未能有更进一步的了解。

研究人员观察到,攻击者的目标不光在美国,也在澳大利亚新西兰等地。并且,该行为者当前仍然活跃,一直在不断的调整广告的分发。预计在未来一段时间,他都将继续利用程序化广告平台来维持运营。

本文翻译自:https://threatpost.com/widespread-malvertising-campaign-hijacks-300-million-sessions/139393/

翻译作者:Change原文地址: http://www.4hou.com/info/news/14787.html